1.交换机告警提醒

[Quidway] undo info-center enable 关闭

[Quidway] info-center enable 开启2.创建vlan

<Quidway> //用户视图,也就是在Quidway模式下运行命令。

<Quidway>system-view //进入配置视图

[Quidway] vlan 10 //创建vlan 10,并进入vlan10配置视图,如果vlan10存在就直接进入vlan10配置视图

[Quidway-vlan10] quit //回到配置视图

[Quidway] vlan 100 //创建vlan 100,并进入vlan100配置视图,如果vlan10存在就直接进入vlan100配置视图

[Quidway-vlan100] quit //回到配置视图3.将端口加入到vlan中

Quidway] interface GigabitEthernet2/0/1 (10G光口)

[Quidway- GigabitEthernet2/0/1] port link-type access //定义端口传输模式

[Quidway- GigabitEthernet2/0/1] port default vlan 100 //将端口加入vlan100

[Quidway- GigabitEthernet2/0/1] quit //回到配置视图

[Quidway] interface GigabitEthernet1/0/0 //进入1号插槽上的第一个千兆网口配置视图中。0代表1号口

[Quidway- GigabitEthernet1/0/0] port link-type trunk //定义端口传输模式

[Quidway- GigabitEthernet2/0/1] port trunk allow-pass vlan all

[Quidway- GigabitEthernet2/0/1] quit4.端口组

[Quidway] interface Vlanif100 // 进入vlan100接口视图与vlan 100命令进入的地方不同

[Quidway-Vlanif100] ip address 192.168.1.1 24 // 定义vlan100管理IP三层 交换网关路由

[Quidway-Vlanif100]undo ip address 192.168.1.1 24 //删除vlan绑定IP

[Quidway-Vlanif100] quit //返回视图

5、静态路由

有多个vlan情况下,登录管理地址设备,需要配置静态路由。

[Quidway]ip route-static 0.0.0.0 0.0.0.0 119.167.200.89 //配置默认网关。

6、 交换机保存设置和重置命令

<Quidway>save //保存配置信息

<Quidway>reset saved-configuration //重置交换机的配置

<Quidway>reboot //重新启动交换机

7、交换机常用的显示命令

用户视图模式下:

<Quidway>display current-configuration //显示现在交换机正在运行的配置明细

<Quidway>display device //显示各设备状态

<Quidway>display interface ? //显示个端口状态,用?可以查看后边跟的选项

<Quidway>display version //查看交换机固件版本信息

<Quidway>display vlan ? // 查看vlan的配置信息

8、恢复交换机出厂设置

<Quidway>reset saved-configuration //重置交换机的配置

9.telnet配置

在V200R020C00及之后版本telnet登录不上

使用命令telnet server-source all-interface

9.1使能服务器功能。

<HUAWEI> system-view

[HUAWEI] telnet server-source -i Vlanif 10 //假设客户端使用IP地址10.10.10.20连接服务器,该地址对应的接口为Vlanif 10。该命令仅在V200R020C00及之后版本使用。

[HUAWEI] telnet server enable9.2. 配置VTY用户界面的支持协议类型。

[HUAWEI] user-interface vty 0 4

[HUAWEI-ui-vty0-4] protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet配置VTY用户界面的认证方式为Password:

选择password认证,直接配置VTY用户界面的级别和登录密码。

[HUAWEI-ui-vty0-4] authentication-mode password //配置认证方式为password

[HUAWEI-ui-vty0-4] set authentication password cipher YsHsjx_202206 //配置登录密码为YsHsjx_202206

[HUAWEI-ui-vty0-4] user privilege level 15 //配置VTY用户界面的级别为15

9.3. 配置VTY用户界面的认证方式和用户级别。

配置VTY用户界面的认证方式为AAA:

选择AAA认证,需要配置AAA用户的认证信息、接入类型和用户级别。

[HUAWEI-ui-vty0-4] authentication-mode aaa //配置认证方式为AAA

[HUAWEI-ui-vty0-4] quit

[HUAWEI] aaa

[HUAWEI-aaa] local-user admin123 password cipher abcd@123 //创建本地用户admin123,登录密码为abcd@123

[HUAWEI-aaa] local-user admin123 service-type telnet //配置本地用户admin123的接入类型为Telnet方式

[HUAWEI-aaa] local-user admin123 privilege level 15 //配置本地用户admin123的级别为15

Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y

9.4. 客户端Telnet登录设备。

进入管理员PC的Windows的命令行提示符,执行相关命令,通过Telnet方式登录设备。

C:\Documents and Settings\Administrator> telnet 10.10.10.20 23

输入Enter键后,在登录窗口输入AAA验证方式配置的登录用户名和密码,验证通过后,出现用户视图的命令行提示符,至此用户成功登录设备。(以下显示信息仅为示意)

Login authentication

Username:admin123

Password:

Info: The max number of VTY users is 15, and the number

of current VTY users on line is 2.

The current login time is 2018-12-22 18:33:18+00:00.

<HUAWEI>

10.PVID配置

interface GigabitEthernet0/0/1

port link-type trunk

port trunk pvid vlan 20

port trunk allow-pass vlan 20 30 40

11.DHCP配置

1. 使能DHCP服务

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] dhcp enable

2.配置接口加入VLAN

# 配置GE0/0/1接口加入VLAN10。

[Switch] vlan batch 10 to 11

[Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] port link-type hybrid

[Switch-GigabitEthernet0/0/1] port hybrid pvid vlan 10

[Switch-GigabitEthernet0/0/1] port hybrid untagged vlan 10

[Switch-GigabitEthernet0/0/1] quit

3.配置VLANIF接口IP地址

# 配置VLANIF10接口地址。

[Switch] interface vlanif 10

[Switch-Vlanif10] ip address 10.1.1.1 25

[Switch-Vlanif10] quit

4.配置全局地址池

# 配置全局地址池pool1中的IP地址池和相关网络参数。

[Switch] ip pool pool1

[Switch-ip-pool-pool1] network 10.1.1.0 mask 255.255.255.128

[Switch-ip-pool-pool1] dns-list 10.1.2.3

[Switch-ip-pool-pool1] gateway-list 10.1.1.1

[Switch-ip-pool-pool1] lease day 10

[Switch-ip-pool-pool1] quit

5.使能DHCP服务器。

# 在Vlanif10接口下使能DHCP服务器。

[Switch] interface vlanif 10

[Switch-Vlanif10] dhcp select global

[Switch-Vlanif10] quit

6.验证配置结果

# 在Switch上执行命令display ip pool name pool1来查看全局地址池pool1的分配情况,“Used”字段显示已经分配出去的IP地址数量。

7.DHCP Snooping

7.1.使能DHCP Snooping功能。

[SwitchC] dhcp enable

[SwitchC]dhcp snooping enable

7.2.使能用户侧接口的DHCP Snooping功能。

[SwitchC] dhcp snooping enable vlan 1 to 100(或直接在接口启用如下)

[SwitchC] interface gigabitethernet 0/0/1

[SwitchC-GigabitEthernet0/0/1] dhcp snooping enable

7.3.配置接口的信任状态

将连接DHCP Server的接口状态配置为“Trusted”。接dhcp的端口和交换机级联端口需要配置

[SwitchC] interface gigabitethernet 0/0/3

[SwitchC-GigabitEthernet0/0/3]dhcp snooping trusted12.堆叠配置

堆叠优先级的数字越大,优先级越高

一、案列:两台S5735s,这个型号的交换机有4个千兆光口。但是用作堆叠,据说可以达到万兆效果

1、两根光纤

2、每台交换机都选取 GigabitEthernet1/0/51 和 GigabitEthernet1/0/52 做堆叠口

二、注意事项:

1、一般需用到光口且万兆以上的口,但是这台设备只有千兆光口,但是用作堆叠可达到万兆。

2、SW1的52口连接SW2的51口,SW1的51口连SW2的52口(交叉连,否则堆叠不成功)

3、建议在配置完成后在接线,重新加电启动设备。

4、堆叠后配置会以主机配置为准,主机的配置会同步给备机。备机原有的配置会丢失,不会同步给主机。

普通线缆堆叠

普通堆叠线缆包括:光线缆、网线和高速电缆。使用普通线缆堆叠时,逻辑堆叠端口需要手动进行配置,否则无法组建堆叠。

专用线缆堆叠

专用堆叠线缆的外观如图2所示,专用堆叠线缆的两端区分主和备,带有Master标签的一端为主端,不带有标签的一端为备端。使用专用线缆堆叠时,专用堆叠线缆按照规则插入端口后,交换机就可以自动组建堆叠。

三、配置步骤

主交换机配置会同步到备交换机,备交换机配置会丢失,建议备份配置

(1)、配置SW1:

[SW1]stack member all domain 1 //只有堆叠域ID相同的交换机才能加入同一个堆叠系统。

[SW1]interface stack-port 0/1 //创建逻辑堆叠口1

[SW1-stack-port0/1]port interface gigabitethernet 0/0/51 enable //绑定逻辑端口和物理端口

[SW1]interface stack-port 0/2

[SW1-stack-port0/2]port interface gigabitethernet 0/0/52 enable

[SW1-stack-port0/2]quit

[SW1]stack slot 0 priority 200 //修改主交换机的堆叠优先级为200,默认是100。堆叠ID采用缺省值0。

<SW1>save force //保存配置。然后下电

(2)、配置SW2:

[SW2]stack member all domain 1 //只有堆叠域ID相同的交换机才能加入同一个堆叠系统。

[SW2]interface stack-port 0/1

[SW2-stack-port0/1]port interface gigabitethernet 0/0/51 enable

[SW2]interface stack-port 0/2

[SW2-stack-port0/2]port interface gigabitethernet 0/0/52 enable

[SW2] stack slot 0 renumber 1 //堆叠优先级采用缺省值100。修改堆叠ID为1。

<SW2>save force //保存配置。然后下电

注:与华三交换机不同,华为备交换机是先把逻辑口和堆叠口绑定,然后再改number号。且备交换机创建的逻辑端口与主交换的逻辑端口一致。(3)、下电,然后连接光纤,sw1的51口连接sw2的52口;sw1的52口连接sw2的51口。

(4)、先给主交换机SW1加电,然后再启动备交换机SW2

完成上述配置后,接线,堆叠完成。

四、检测命令

1、查看接口,出现0/0/1-0/0/52,1/0/1-1/0/52,说明堆叠成功

2、可以串口登入设备,查看堆叠信息

[Stack] display stack configuration //核对堆叠ID、优先级等参数

14.常用查询命令

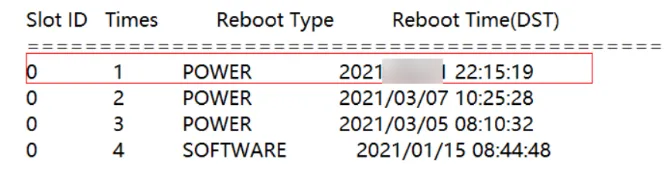

1.查看交换机重启记录

display reboot info

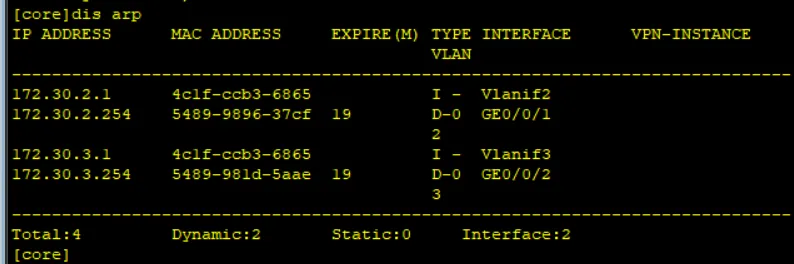

2.查看arp

dis arp

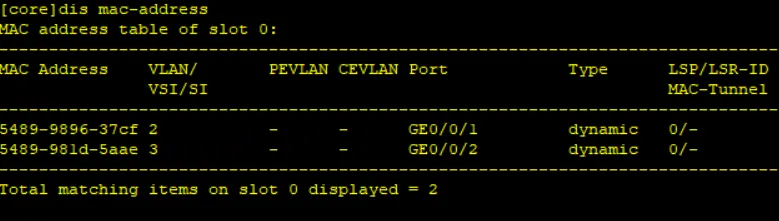

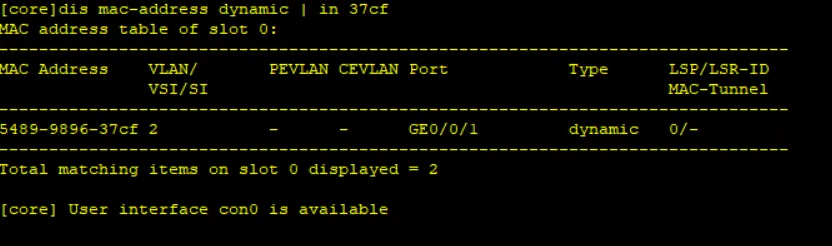

3.查看 mac地址

dis mac-address

查询具体某个mac地址对应端口

4.查询日志

注意:交换机自动重启会保存日志,认为断电重启不会保存日志

display logbuffer

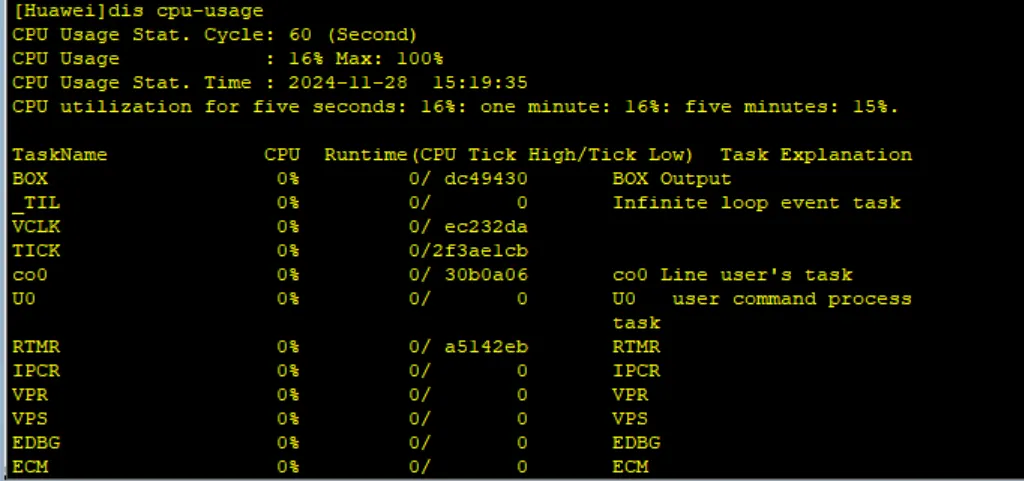

5.显示cpu使用状况

6.显示对端连接端口

display lldp neighbor brief

15.删除vlan

//删除和批量删除vlan(删除vlan--需要先删除vlanif信息--再删vlan)

[Huawei] undo vlan 2 //删除vlan 2

[Huawei] undo vlan batch 3 to 10 //批量删除vlan 3-10

[Huawei] display vlan //查看vlan信息

[Huawei] quit16.镜像口

- inbound:将镜像端口入方向绑定到观察端口,即将镜像端口接收的报文复制到观察端口上。

- outbound:将镜像端口出方向绑定到观察端口,即将镜像端口发送的报文复制到观察端口上。

- both:将镜像端口双方向绑定到观察端口,将镜像端口收、发的报文都复制到观察端口上。

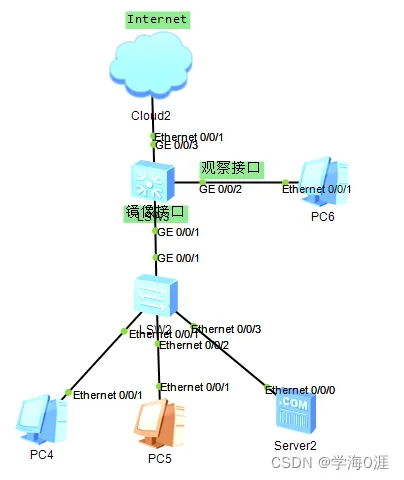

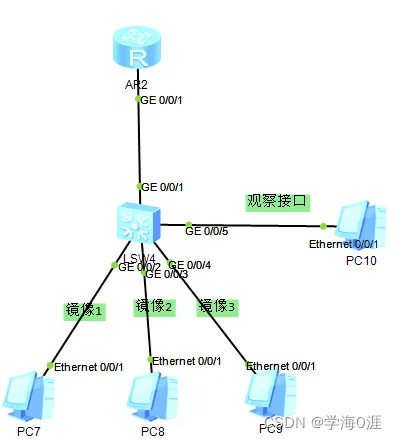

1、 一对一本地接口镜像(上)、一对多本地接口镜像(下)

一对一配置:

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sys SW_1

[SW_1][SW_1]observe-port 1 interface GigabitEthernet0/0/2 (配置观察口)

[SW_1]interface GigabitEthernet 0/0/1

[SW_1-GigabitEthernet0/0/1]port-mirroring to observe-port 1 both (配置接口镜像接口:进出流量)一对多配置:

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw_2

[SW_2]observe-port 1 interface GigabitEthernet 0/0/5 (配置观察口)

[SW_2]port-group 1 (创建端口组1)

[SW_2-port-group-1]group-member GigabitEthernet 0/0/2 to GigabitEthernet 0/0/4 (批量添加2-4口)

[SW_2-port-group-1]port-mirroring to observe-port 1 both (配置镜像接口)

[SW_2-GigabitEthernet0/0/2]port-mirroring to observe-port 1 both

[SW_2-GigabitEthernet0/0/3]port-mirroring to observe-port 1 both

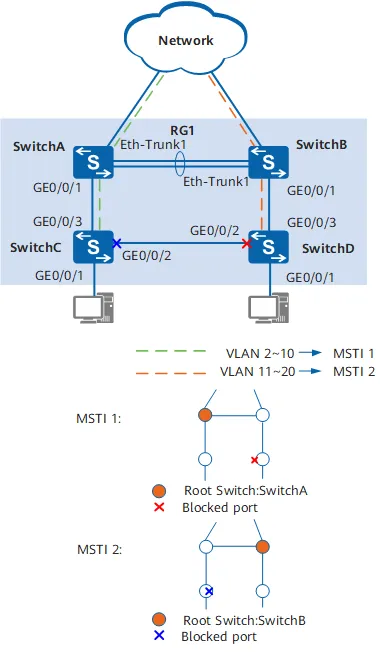

[SW_2-GigabitEthernet0/0/4]port-mirroring to observe-port 1 both17.MSTP

在一个复杂的网络中,由于冗余备份的需要,网络规划者一般都倾向于在设备之间部署多条物理链路,其中一条作为主用链路,其他作为备份链路。这样就难免会形成环路,若网络中存在环路,可能会引起广播风暴和MAC表项被破坏。为此,可以在网络中部署MSTP协议预防环路。MSTP可阻塞二层网络中的冗余链路,将网络修剪成树状,达到消除环路的目的。

如图5-18所示,SwitchA、SwitchB、SwitchC和SwitchD都运行MSTP。为实现VLAN2~VLAN10和VLAN11~VLAN20的流量负载分担,MSTP引入了多实例。MSTP可设置VLAN映射表,把VLAN和生成树实例相关联。

图5-18 配置MSTP功能组网图

配置思路

采用以下思路配置MSTP功能:

- 在处于环形网络中的交换设备上配置MSTP基本功能。

- 配置保护功能,实现对设备或链路的保护。例如:在各实例的根桥设备指定端口配置根保护功能。

设备配置根保护功能后,如果根桥和备份根桥之间的链路down了,则配置根保护的端口状态会因为根保护功能生效直接变成discarding状态。

为了提高可靠性,建议根桥和备份根桥之间的链路绑定Eth-Trunk。

- 配置设备的二层转发功能。

操作步骤

1.配置MSTP基本功能

配置SwitchA、SwitchB、SwitchC和SwitchD到域名为RG1的域内,创建实例MSTI1和实例MSTI2

当两台交换设备的以下配置都相同时,这两台交换设备属于同一个MST域。

- MST域的域名。

- 多生成树实例和VLAN的映射关系。

- MST域的修订级别。

# 配置实例1的根桥SwitchA的MST域。

<HUAWEI> system-view

[HUAWEI] sysname SwitchA

[SwitchA] stp region-configuration

[SwitchA-mst-region] region-name RG1 //配置域名为RG1。

[SwitchA-mst-region] instance 1 vlan 2 to 10 //将VLAN 2至VLAN 10映射到实例1上。

[SwitchA-mst-region] instance 2 vlan 11 to 20 //将VLAN 11至VLAN 20映射到实例2上。

[SwitchA-mst-region] active region-configuration //激活MST域的配置。

[SwitchA-mst-region] quit# 配置实例2的根桥SwitchB的MST域。

<HUAWEI> system-view

[HUAWEI] sysname SwitchB

[SwitchB] stp region-configuration

[SwitchB-mst-region] region-name RG1 //配置域名为RG1。

[SwitchB-mst-region] instance 1 vlan 2 to 10 //将VLAN 2至VLAN 10映射到实例1上。

[SwitchB-mst-region] instance 2 vlan 11 to 20 //将VLAN 11至VLAN 20映射到实例2上。

[SwitchB-mst-region] active region-configuration //激活MST域的配置。

[SwitchB-mst-region] quit# 配置接入交换机SwitchC的MST域。

<HUAWEI> system-view

[HUAWEI] sysname SwitchC

[SwitchC] stp region-configuration

[SwitchC-mst-region] region-name RG1 //配置域名为RG1。

[SwitchC-mst-region] instance 1 vlan 2 to 10 //将VLAN 2至VLAN 10映射到实例1上。

[SwitchC-mst-region] instance 2 vlan 11 to 20 //将VLAN 11至VLAN 20映射到实例2上。

[SwitchC-mst-region] active region-configuration //激活MST域的配置。

[SwitchC-mst-region] quit# 配置接入交换机SwitchD的MST域。

<HUAWEI> system-view

[HUAWEI] sysname SwitchD

[SwitchD] stp region-configuration

[SwitchD-mst-region] region-name RG1 //配置域名为RG1。

[SwitchD-mst-region] instance 1 vlan 2 to 10 //将VLAN 2至VLAN 10映射到实例1上。

[SwitchD-mst-region] instance 2 vlan 11 to 20 //将VLAN 11至VLAN 20映射到实例2上。

[SwitchD-mst-region] active region-configuration //激活MST域的配置。

[SwitchD-mst-region] quit2.配置根桥与备份根桥

在域RG1内,配置MSTI1与MSTI2的根桥与备份根桥

配置MSTI1的根桥与备份根桥

# 配置SwitchA为MSTI1的根桥。

[SwitchA] stp instance 1 root primary

# 配置SwitchB为MSTI1的备份根桥。

[SwitchB] stp instance 1 root secondary

配置MSTI2的根桥与备份根桥

# 配置SwitchB为MSTI2的根桥。

[SwitchB] stp instance 2 root primary

# 配置SwitchA为MSTI2的备份根桥。

[SwitchA] stp instance 2 root secondary

3.配置路径开销值

配置实例MSTI1和MSTI2中将要被阻塞端口的路径开销值大于缺省值

- 端口路径开销值取值范围由路径开销计算方法决定,这里选择使用华为计算方法为例,配置实例MSTI1和MSTI2中将被阻塞端口的路径开销值为20000。

- 同一网络内所有交换设备的端口路径开销应使用相同的计算方法。

# 配置实例1的根桥SwitchA的端口路径开销值的计算方法为华为计算方法。

[SwitchA] stp pathcost-standard legacy

# 配置实例2的根桥SwitchB的端口路径开销计算方法为华为计算方法。

[SwitchB] stp pathcost-standard legacy

# 配置接入交换机SwitchC的端口路径开销计算方法为华为计算方法,将端口GE0/0/2在实例MSTI2中的路径开销值配置为20000。

[SwitchC] stp pathcost-standard legacy

[SwitchC] interface gigabitethernet 0/0/2

[SwitchC-GigabitEthernet0/0/2] stp instance 2 cost 20000

[SwitchC-GigabitEthernet0/0/2] quit# 配置接入交换机SwitchD的端口路径开销计算方法为华为计算方法,将端口GE0/0/2在实例MSTI1中的路径开销值配置为20000。

[SwitchD] stp pathcost-standard legacy

[SwitchD] interface gigabitethernet 0/0/2

[SwitchD-GigabitEthernet0/0/2] stp instance 1 cost 20000

[SwitchD-GigabitEthernet0/0/2] quit4.使能MSTP,实现破除环路

设备全局使能MSTP

# 在实例1的根桥SwitchA上启动MSTP。

[SwitchA] stp enable

# 在实例2的根桥SwitchB上启动MSTP。

[SwitchB] stp enable

# 在接入交换机SwitchC上启动MSTP。

[SwitchC] stp enable

# 在接入交换机SwitchD上启动MSTP。

[SwitchD] stp enable

5.配置边缘端口

将与终端相连的端口设置为边缘端口

# 配置SwitchC端口GE0/0/1设置为边缘端口。

[SwitchC] interface gigabitethernet 0/0/1

[SwitchC-GigabitEthernet0/0/1] stp edged-port enable

[SwitchC-GigabitEthernet0/0/1] quit(可选)配置SwitchC的BPDU保护功能。

[SwitchC] stp bpdu-protection

# 配置SwitchD端口GE0/0/1设置为边缘端口。

[SwitchD] interface gigabitethernet 0/0/1

[SwitchD-GigabitEthernet0/0/1] stp edged-port enable

[SwitchD-GigabitEthernet0/0/1] quit(可选)配置SwitchD的BPDU保护功能。

[SwitchD] stp bpdu-protection

如果与边缘端口相连的是使能了STP功能的网络设备,配置BPDU保护功能后,如果边缘端口收到BPDU报文,边缘端口将会被shutdown,边缘端口属性不变。

6.配置根保护

- 配置保护功能,如在各实例的根桥设备的指定端口配置根保护功能

# 在实例1根桥SwitchA端口GE0/0/1上启动根保护。

[SwitchA] interface gigabitethernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] stp root-protection

[SwitchA-GigabitEthernet0/0/1] quit# 在实例2根桥SwitchB端口GE0/0/1上启动根保护。

[SwitchB] interface gigabitethernet 0/0/1

[SwitchB-GigabitEthernet0/0/1] stp root-protection

[SwitchB-GigabitEthernet0/0/1] quit7.验证配置结果

经过以上配置,在网络计算稳定后,执行以下操作,验证配置结果。

本配置举例以实例1和实例2为例,因此不用关注实例0中端口的状态。

# 在实例1的根桥SwitchA上执行display stp brief命令,查看端口状态和端口的保护类型,结果如下:

[SwitchA] display stp brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/1 DESI FORWARDING ROOT

0 Eth-Trunk1 DESI FORWARDING NONE

1 GigabitEthernet0/0/1 DESI FORWARDING ROOT

1 Eth-Trunk1 DESI FORWARDING NONE

2 GigabitEthernet0/0/1 DESI FORWARDING ROOT

2 Eth-Trunk1 ROOT FORWARDING NONE在MSTI1中,由于SwitchA是根桥,SwitchA的端口Eth-Trunk1和GE0/0/1成为指定端口。在MSTI2中,SwitchA的端口GE0/0/1成为指定端口,端口Eth-Trunk1成为根端口。

# 在实例2的根桥SwitchB上执行display stp brief命令,结果如下:

[SwitchB] display stp brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/1 DESI FORWARDING ROOT

0 Eth-Trunk1 ROOT FORWARDING NONE

1 GigabitEthernet0/0/1 DESI FORWARDING ROOT

1 Eth-Trunk1 ROOT FORWARDING NONE

2 GigabitEthernet0/0/1 DESI FORWARDING ROOT

2 Eth-Trunk1 DESI FORWARDING NONE在MSTI2中,由于SwitchB是根桥,端口GE0/0/1和Eth-Trunk1在MSTI2中成为指定端口。在MSTI1中,SwitchB的端口GE0/0/1成为指定端口,端口Eth-Trunk1成为根端口。

# 在接入交换机SwitchC上执行display stp interface brief命令,结果如下:

[SwitchC] display stp interface gigabitethernet 0/0/3 brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/3 ROOT FORWARDING NONE

1 GigabitEthernet0/0/3 ROOT FORWARDING NONE

2 GigabitEthernet0/0/3 ROOT FORWARDING NONE[SwitchC] display stp interface gigabitethernet 0/0/2 brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/2 DESI FORWARDING NONE

1 GigabitEthernet0/0/2 DESI FORWARDING NONE

2 GigabitEthernet0/0/2 ALTE DISCARDING NONESwitchC的端口GE0/0/3在MSTI1和MSTI2中为根端口。SwitchC的另一个端口GE0/0/2,在MSTI2中被阻塞,在MSTI1中被计算为指定端口。

# 在接入交换机SwitchD上执行display stp interface brief命令,结果如下:

[SwitchD] display stp interface gigabitethernet 0/0/3 brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/3 ROOT FORWARDING NONE

1 GigabitEthernet0/0/3 ROOT FORWARDING NONE

2 GigabitEthernet0/0/3 ROOT FORWARDING NONE[SwitchD] display stp interface gigabitethernet 0/0/2 brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/2 ALTE DISCARDING NONE

1 GigabitEthernet0/0/2 ALTE DISCARDING NONE

2 GigabitEthernet0/0/2 DESI FORWARDING NONESwitchD的端口GE0/0/3在MSTI1和MSTI2中为根端口。SwitchD的另一个端口GE0/0/2,在MSTI1中被阻塞,在MSTI2中被计算为指定端口。

8.配置文件

- 实例1的根桥SwitchA的配置文件

#

sysname SwitchA

#

vlan batch 2 to 20

#

stp instance 1 root primary

stp instance 2 root secondary

stp pathcost-standard legacy

#

stp region-configuration

region-name RG1

instance 1 vlan 2 to 10

instance 2 vlan 11 to 20

active region-configuration

#

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 20

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 20

stp root-protection

#

interface GigabitEthernet0/0/2

eth-trunk 1

#

interface GigabitEthernet0/0/3

eth-trunk 1

#

return- 实例2的根桥SwitchB的配置文件

#

sysname SwitchB

#

vlan batch 2 to 20

#

stp instance 1 root secondary

stp instance 2 root primary

stp pathcost-standard legacy

#

stp region-configuration

region-name RG1

instance 1 vlan 2 to 10

instance 2 vlan 11 to 20

active region-configuration

#

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 20

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 20

stp root-protection

#

interface GigabitEthernet0/0/2

eth-trunk 1

#

interface GigabitEthernet0/0/3

eth-trunk 1

#

return- 接入交换机SwitchC的配置文件

#

sysname SwitchC

#

vlan batch 2 to 20

#

stp bpdu-protection

stp pathcost-standard legacy

#

stp region-configuration

region-name RG1

instance 1 vlan 2 to 10

instance 2 vlan 11 to 20

active region-configuration

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

stp edged-port enable

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 20

stp instance 2 cost 20000

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 20

#

return- 接入交换机SwitchD的配置文件

#

sysname SwitchD

#

vlan batch 2 to 20

#

stp bpdu-protection

stp pathcost-standard legacy

#

stp region-configuration

region-name RG1

instance 1 vlan 2 to 10

instance 2 vlan 11 to 20

active region-configuration

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 11

stp edged-port enable

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 20

stp instance 1 cost 20000

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 20

#

return21.ACL策略

在华为交换机上,通过配置 高级ACL(访问控制列表) 可以实现禁止访客WiFi网段(172.30.3.0/24)访问内网网段(172.30.1.0/24 和 172.30.2.0/24)。以下是详细配置步骤:

一、配置ACL规则

1. 创建高级ACL 3000

system-view

acl 3000 # 进入ACL 3000配置视图

# 拒绝访客网段访问内网172.30.1.0/24

rule 5 deny ip source 172.30.3.0 0.0.0.255 destination 172.30.1.0 0.0.0.255

# 拒绝访客网段访问内网172.30.2.0/24

rule 10 deny ip source 172.30.3.0 0.0.0.255 destination 172.30.2.0 0.0.0.255

# 允许访客访问其他网络(如互联网)

rule 100 permit ip

quit关键参数解释:

source 172.30.3.0 0.0.0.255:匹配访客WiFi网段(172.30.3.0/24)。destination 172.30.1.0 0.0.0.255:匹配目标内网网段(172.30.1.0/24)。rule 100 permit ip:允许访客访问其他未被拒绝的流量(如互联网)。

二、应用ACL到接口

根据访客WiFi流量的入口方向,将ACL应用到对应的接口(通常是访客WiFi VLAN接口的 入方向)。

1. 应用ACL到访客WiFi接口

# 假设访客WiFi流量通过VLAN接口100进入交换机

interface Vlanif 100

traffic-filter inbound acl 3000 # 在入方向应用ACL

quit2. 或应用ACL到物理接口

# 若访客WiFi通过物理接口(如GigabitEthernet 0/0/10)接入

interface GigabitEthernet 0/0/10

traffic-filter inbound acl 3000

quit三、验证配置

1. 查看ACL规则

display acl 3000输出应包含以下规则:

Advanced ACL 3000, 3 rules

rule 5 deny ip source 172.30.3.0 0.0.0.255 destination 172.30.1.0 0.0.0.255

rule 10 deny ip source 172.30.3.0 0.0.0.255 destination 172.30.2.0 0.0.0.255

rule 100 permit ip2. 测试流量阻断

- 合法测试:访客WiFi用户访问互联网(如

8.8.8.8)应正常。 - 非法测试:访客WiFi用户访问

172.30.1.1或172.30.2.1应被阻断。

3. 查看ACL命中统计

display acl 3000输出中 rule 5 和 rule 10 的 matched 字段会显示被拒绝的流量计数。

四、注意事项

- ACL规则顺序:

规则按编号从小到大匹配,确保拒绝规则(rule 5、rule 10)在允许规则(rule 100)之前。

错误示例:若rule 100 permit ip放在首位,所有流量都会被放行,拒绝规则失效。 - 反向掩码:

0.0.0.255表示匹配整个/24网段(例如172.30.3.0/24)。- 若需精确匹配单个IP,使用

0.0.0.0(例如source 172.30.3.100 0.0.0.0)。

- 放行必要协议:

如果访客WiFi需要DHCP或DNS服务,需添加放行规则:

acl 3000

# 放行DNS(UDP 53)

rule 3 permit udp destination-port eq 53

# 放行DHCP(UDP 67/68)

rule 4 permit udp destination-port eq 67

rule 6 permit udp destination-port eq 68- 多VLAN/接口场景:

若访客WiFi分布在多个VLAN或接口,需在所有相关接口的入方向应用ACL。

五、保存配置

save # 保存配置,防止重启后丢失总结

通过上述配置,访客WiFi用户将被禁止访问内网 172.30.1.0/24 和 172.30.2.0/24,但仍可正常访问互联网。关键点包括:

- 使用高级ACL定义源和目标网段。

- 按顺序排列规则(拒绝在前,允许在后)。

- 将ACL应用到正确的接口和方向(通常为访客流量入口的

inbound方向)。

在华为交换机上删除ACL(访问控制列表)策略需要分两步操作:先解除接口上的ACL应用,再删除ACL规则本身。以下是详细步骤:

六、删除acl

步骤 1:解除接口的ACL绑定

1.1 查看ACL被哪些接口引用

display current-configuration | include acl <ACL编号>例如:

display current-configuration | include acl 3000输出示例:

interface GigabitEthernet0/0/1

traffic-filter inbound acl 30001.2 进入接口视图,解除ACL绑定

system-view

interface GigabitEthernet0/0/1

undo traffic-filter inbound # 删除入方向ACL绑定(或指定ACL编号)

quit步骤 2:删除ACL规则

2.1 进入ACL视图并删除规则

acl <ACL编号> # 例如:acl 3000

undo rule <规则编号> # 逐条删除规则

quit示例:

acl 3000

undo rule 5 # 删除规则5

undo rule 10 # 删除规则10

quit2.2 直接删除整个ACL(可选)

undo acl <ACL编号>示例:

undo acl 3000 # 删除整个ACL 3000验证删除结果

1. 查看ACL是否已删除

display acl <ACL编号> # 若显示"ACL does not exist"表示删除成功2. 检查接口配置

display current-configuration interface GigabitEthernet0/0/1 # 确认无ACL绑定常见问题及解决

1. 删除ACL时报错:ACL is being used

- 原因:ACL仍被接口或其他策略(如QoS、路由策略)引用。

- 解决:

- 使用

display acl <ACL编号>查看引用位置。 - 解除所有引用后重试删除。

2. 删除后配置未生效

- 保存配置:删除后需执行

save永久生效。

save22.聚合

注意事项

聚合口编号

- 必须一致:聚合模式、物理端口参数(速率、VLAN等)、负载均衡算法。

- 无需一致:聚合组编号、交换机品牌/型号(需兼容协议)。

一、手工聚合(静态LAG,无需协议)

特点:手动绑定端口,两端无需协商,但必须保证配置一致。

配置命令:

# 创建Eth-Trunk接口(以Trunk 1为例)

system-view

interface Eth-Trunk 1

mode manual load-balance # 设置为手工负载分担模式(默认模式,可省略)

quit

# 将物理接口加入Eth-Trunk

interface GigabitEthernet 0/0/1

eth-trunk 1

quit

interface GigabitEthernet 0/0/2

eth-trunk 1

quit

# 可选:配置负载均衡算法(如基于目的IP)

interface Eth-Trunk 1

load-balance dst-ip

quit验证命令:

display eth-trunk 1 # 查看Eth-Trunk状态

display interface Eth-Trunk 1 # 查看聚合接口详细信息二、LACP动态聚合(基于协议协商)

当需要在两个直连设备间提供一个较大的链路带宽并且设备都支持LACP协议时,建议使用LACP模式。

LACP模式不仅可以实现增加带宽、提高可靠性、负载分担的目的,而且可以提高Eth-Trunk的容错性、提供备份功能。

在LACP模式下,部分链路是活动链路,所有活动链路均参与数据转发。如果某条活动链路故障,链路聚合组自动在非活动链路中选择一条链路作为活动链路,来参与数据转发。

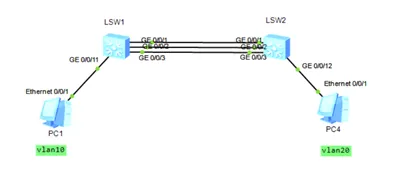

如下图SW1和SW2各自的GE0/0/1、GE0/0/2、GE0/0/3加入链路聚合中,GE0/0/3作为备份链路。

配置过程

SW1

[SW1]interface Eth-Trunk 2 //创建eth-trunk 2聚合口

[SW1-Eth-Trunk2]mode lacp-static //配置模式为lacp静态模式

[SW1-Eth-Trunk2]trunkport GigabitEthernet 0/0/1 to 0/0/3 //把GE0/0/1 到GE0/0/3加入到聚合组

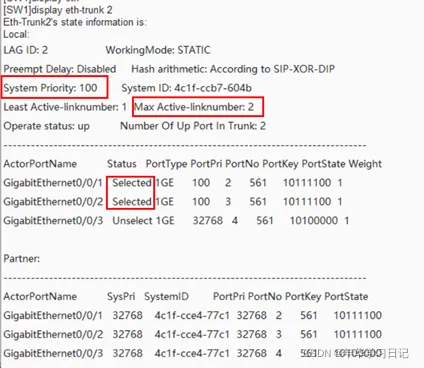

在SW1上配置系统优先级为100,使其成为LACP主动端

[SW1]lacp priority 100

在SW1上配置活动接口上限阈值为2

[SW1]interface Eth-Trunk 2

[SW1-Eth-Trunk2]max active-linknumber 2

在SW1进入物理接口配置接口优先级,确定活动链路,此处只配置GE1和GE2口,GE3口保持默认值32768。

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]lacp priority 100

[SW1]interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2]lacp priority 100

配置Eth-Trunk2接口为trunk,并允许VLAN10和VLAN20通过(vlan配置过程省略)

[SW1]interface Eth-Trunk 2

[SW1-Eth-Trunk2]port link-type trunk

[SW1-Eth-Trunk2]port trunk allow-pass vlan 10 20SW2

[SW2]interface Eth-Trunk 2

[SW2-Eth-Trunk2]mode lacp-static //配置模式为lacp静态模式

分别把GE0/0/1、GE0/0/2、GE0/0/3加入到聚合口(此处采用的另一种方法,不是批量加入了)

[SW2]interface GigabitEthernet 0/0/1

[SW2-GigabitEthernet0/0/1]eth-trunk 2

[SW2]interface GigabitEthernet 0/0/2

[SW2-GigabitEthernet0/0/2]eth-trunk 2

[SW2]interface GigabitEthernet 0/0/3

[SW2-GigabitEthernet0/0/3]eth-trunk 2

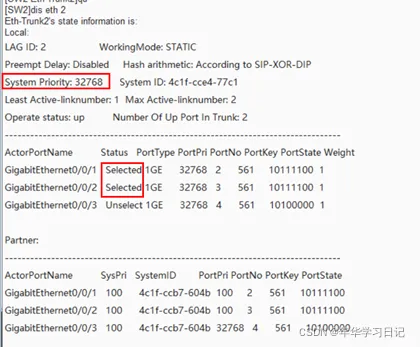

SW2上优先级保持默认,在SW2上配置活动接口上限阈值为2

[SW2]interface Eth-Trunk 2

[SW2-Eth-Trunk2]max active-linknumber 2

配置Eth-Trunk2接口为trunk,并允许VLAN10和VLAN20通过(vlan配置过程省略)

[SW2]interface Eth-Trunk 2

[SW2-Eth-Trunk2]port link-type trunk

[SW2-Eth-Trunk2]port trunk allow-pass vlan 10 20使用命令display eth-trunk 2分别在SW1和SW2上查看接口情况

SW1上查看

SW2

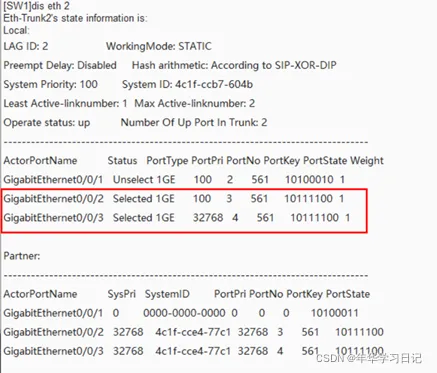

把SW1的GE0/0/1口shutdown,

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]shutdown

再次查看聚合口情况,GE0/0/3已切换为选中状态了。

23.ssh登录

以下是华为交换机配置SSH登录的详细步骤(与Telnet相比更安全,推荐生产环境使用):

[Huawei] rsa local-key-pair create //创建rsa本地密钥对

[Huawei]aaa //进入aaa模式

[Huawei-aaa]local-user admin password ciper Admin@123 //配置登录用户密码(admin是登录用户名,Admin@123是登录密码)

[Huawei-aaa]local-user admin service-type ssh //配置登录类型为SSH

[Huawei-aaa]quit //退出

[Huawei]user-interface vty 0 4 //配置用户虚拟端口

[Huawei-ui-vty0-4]authentication-mode aaa //认证类型为3a

[Huawei-ui-vty0-4]user privilege level 15 //配置用户级别

[Huawei-ui-vty0-4]protocol inbound ssh //配置允许ssh登入

[Huawei-ui-vty0-4]quit //退出

[Huawei]stelnet server enable //开启SSH服务

[Huawei]ssh user admin authentication-type password //配置admin用户设置ssh认证为password

[Huawei]ssh user admin service-type stelnet //配置admin用户设置ssh服务类型为stelnet

25.ospf

以下是华为设备上OSPF协议的配置命令详解,涵盖基础配置、高级功能及常见场景示例:

一、OSPF基础配置

1. 启用OSPF进程

system-view

ospf [process-id] # 进入OSPF配置视图,process-id默认为1process-id:可选,用于多OSPF进程场景(不同进程独立路由计算)。

2. 配置Router ID

router-id x.x.x.x # 手动指定Router ID(建议显式配置)- Router ID唯一标识一台OSPF路由器,通常配置为Loopback接口IP地址。

3. 定义区域(Area)

area area-id # 进入区域配置视图,area-id为0表示骨干区域

network ip-address wildcard-mask # 宣告网段到OSPF- 示例:

area 0

network 192.168.1.0 0.0.0.255 # 宣告192.168.1.0/24网段4. 接口下启用OSPF

interface GigabitEthernet0/0/1

ospf enable [process-id] area area-id # 在接口关联OSPF区域- 注意:华为设备需在接口视图下激活OSPF。

二、验证与诊断命令

1. 查看OSPF邻居状态

display ospf peer # 查看所有OSPF邻居

display ospf peer brief # 邻居简要信息2. 查看OSPF路由表

display ospf routing # 查看OSPF计算的路由

display ip routing-table protocol ospf # 查看OSPF注入的路由3. 查看OSPF接口信息

display ospf interface GigabitEthernet0/0/14. 调试与日志

terminal monitor # 开启实时日志

debugging ospf event # 调试OSPF事件(谨慎使用)三、配置示例

互联端口必须同网段

拓扑说明:

- R1 和 R2 通过

GE0/0/0接口互联,IP 分别为192.168.1.1/24和192.168.1.2/24。 - 配置 OSPF 实现路由互通。

R1 配置:

system-view

sysname R1

interface GigabitEthernet0/0/0

ip address 192.168.1.1 24

undo shutdown

ospf 1 router-id 1.1.1.1

area 0

network 192.168.1.0 0.0.0.255R2 配置:

system-view

sysname R2

interface GigabitEthernet0/0/0

ip address 192.168.1.2 24

undo shutdown

ospf 1 router-id 2.2.2.2

area 0

network 192.168.1.0 0.0.0.255网络拓扑:

- 核心交换机(S5700)作为VLAN 10/20的网关,连接路由器(AR2200)访问外网。

- 核心交换机和路由器均属于OSPF Area 0。

- 核心交换机与路由器在同一OSPF区域,无需静态路由

- 路由器连接外部网络(非OSPF域):需在路由器上配置默认路由并重分布到OSPF

核心交换机配置:

# 创建VLAN并配置SVI

vlan batch 10 20

interface Vlanif10

ip address 192.168.10.1 24

interface Vlanif20

ip address 192.168.20.1 24

# 配置上行接口连接路由器

interface GigabitEthernet0/0/24

ip address 10.1.1.2 24

# 启用OSPF并宣告内网网段

ospf 1 router-id 3.3.3.3

area 0

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 10.1.1.0 0.0.0.255路由器配置:

# 配置接口IP

interface GigabitEthernet0/0/0

ip address 10.1.1.1 24

ospf enable 1 area 0

# 配置默认路由指向外网(假设外网接口为GE0/0/1)

interface GigabitEthernet0/0/1

ip address 100.1.1.2 24

ip route-static 0.0.0.0 0 100.1.1.1

# 将默认路由重分布到OSPF

ospf 1

default-route-advertise always五、注意事项

- 区域规划:骨干区域(Area 0)必须连续,非骨干区域需通过虚链路或物理连接接入。

- 网络宣告:使用反掩码(Wildcard Mask)精确匹配接口IP。

- 认证一致性:同一区域或链路的认证方式和密钥需一致。

- Router ID冲突:确保全网唯一,否则邻居关系无法建立。

通过以上配置,可快速部署OSPF网络并根据需求扩展功能。建议结合display命令验证配置结果。

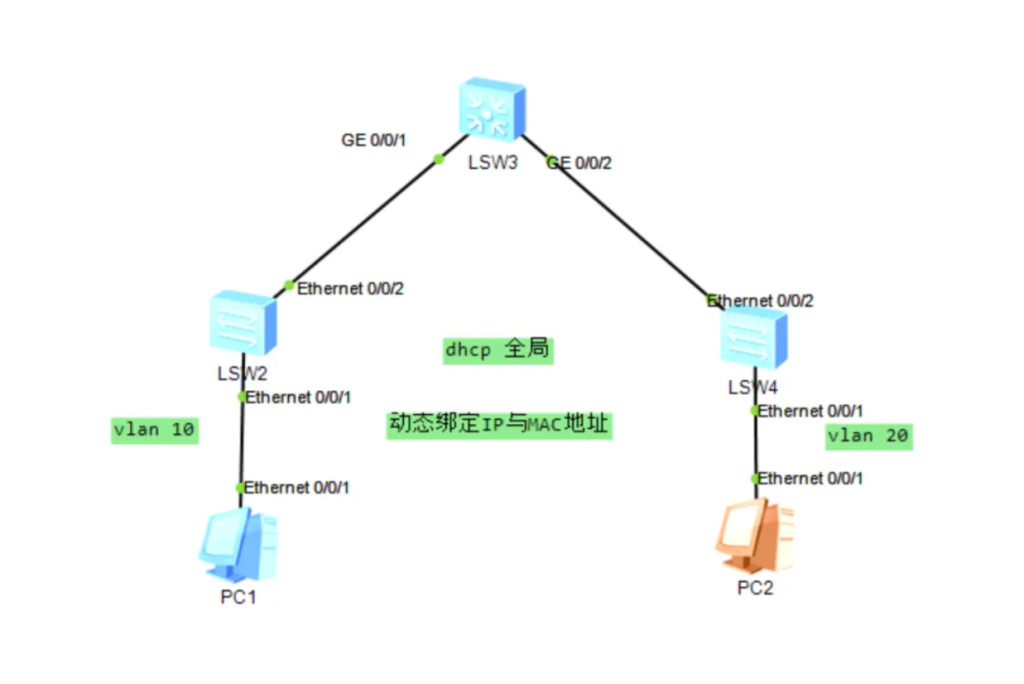

26.ip和mac地址绑定

ip和mac绑定只能做到禁止访问网关及其他网段,但可以ping通内网主机。可结合port-sercurity做策略

动态绑定

dhcp上网只会查找动态绑定表项内容

IP与MAC绑定的好处:不能随意修改IP,避免IP冲突;

保护网络安全,减少ARP攻击;

保证用户合法IP不会被盗用以及滥用;

一台设备只能够固定一个。

缺点:无法阻止访客用户使用网络

LSW3

dhcp enable

#

ip pool vlan10

gateway-list 192.168.10.254

network 192.168.10.0 mask 255.255.255.0

dns-list 8.8.8.8

#

ip pool vlan20

gateway-list 192.168.20.254

network 192.168.20.0 mask 255.255.255.0

dns-list 8.8.8.8

#

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

dhcp select global

#

interface Vlanif20

ip address 192.168.20.254 255.255.255.0

dhcp select global

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094LSW2

dhcp enable

dhcp snooping enable

vlan batch 10

#

interface Ethernet0/0/1

port link-type access

port default vlan 10

#

interface Ethernet0/0/2

port link-type trunk

dhcp snooping trusted

port trunk allow-pass vlan 2 to 4094

#

LSW4

dhcp enable

dhcp snooping enable

vlan batch 20

#

interface Ethernet0/0/1

port link-type access

port default vlan 20

#

interface Ethernet0/0/2

port link-type trunk

dhcp snooping trusted

port trunk allow-pass vlan 2 to 4094在LSW3交换机上再配置动态IP与MAC地址绑定

[Huawei]dhcp enable #使能DHCP

Info: The operation may take a few seconds. Please wait for a moment.done.

[Huawei]dhcp snooping enable #开启了DHCP Snooping的设备将用户(DHCP客户端)的DHCP请求报文通过信任接口发送给合法的DHCP服务器

[Huawei]vlan 10

[Huawei-vlan10]dhcp snooping enable

[Huawei-vlan10]arp anti-attack check user-bind enable #配置动态ARP检测(DAI)

[Huawei-vlan10]ip source check user-bind enable #使能IP报文检查功能

Info: Add permit rule for dynamic snooping bind-table, please wait a minute!done

[Huawei-vlan10]q

[Huawei]vlan 20

[Huawei-vlan20]dhcp snooping enable

[Huawei-vlan20]arp anti-attack check user-bind enable #配置动态ARP检测(DAI)

[Huawei-vlan20]ip source check user-bind enable

Info: Add permit rule for dynamic snooping bind-table, please wait a minute!done

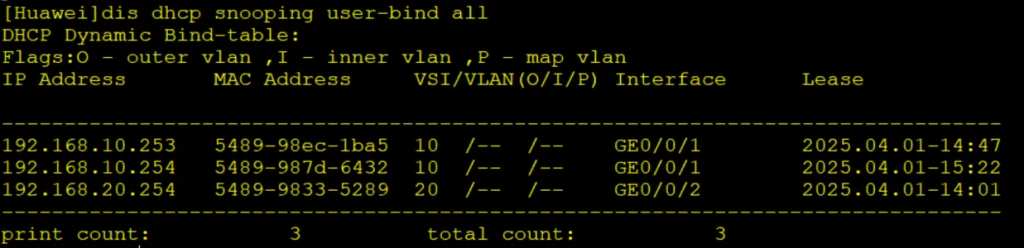

[Huawei-vlan20]q查看结果

dis dhcp snooping user-bind all

进阶操作与注意事项

批量清除与精准过滤

- 按 VLAN 清除:bash

reset dhcp snooping user-bind vlan 10- 按接口清除:bash

reset dhcp snooping user-bind interface gigabitethernet 0/0/1- 按 IP/MAC 组合清除:bash

reset dhcp snooping user-bind ip-address 192.168.1.100 mac-address 0000-0000-0001静态绑定

直接在核心交换机上配置静态表项,可结合动态绑定

静态ip上网,只会查找静态表项里面

通过配置基于静态绑定表的IPSG,对非信任接口上接收的IP报文进行过滤,可以有效防止恶意主机盗用合法主机的IP地址仿冒合法主机非法访问网络。适用于局域网络中主机数较少,且主机使用静态配置IP地址的网络环境。

以添加源IP为192.168.2.1、源MAC为0002-0002-0002的静态绑定表项,并在VLAN 10上使能IPSG功能为例,配置过程如下:

<HUAWEI> system-view

[HUAWEI] user-bind static ip-address 192.168.2.1 mac-address 0002-0002-0002

[HUAWEI] vlan 10

[HUAWEI-vlan10] ip source check user-bind enable

[HUAWEI-vlan10] arp anti-attack check user-bind enable #配置动态ARP检测(DAI)27.端口安全

ip mac绑定配和端口安全一块做

Sticky MAC:若使用sticky,首次接入的合法设备MAC会被自动绑定,适合动态场景。

# 进入目标接口(如连接授权电脑的端口)

[Huawei] interface GigabitEthernet0/0/1

# 启用端口安全并设置参数

[Huawei-GigabitEthernet0/0/1] port-security enable

[Huawei-GigabitEthernet0/0/1] port-security mac-address sticky

[Huawei-GigabitEthernet0/0/1] port-security max-mac-num 1 # 仅允许1个MAC接入

[Huawei-GigabitEthernet0/0/1]port-security protect-action shutdown # 违规时关闭端口重新学习mac地址表

若需要重新学习mac表,需要更新静态ip和macdi绑定表项

system-view

interface [接口名] # 例如:GigabitEthernet0/0/1

undo port-security mac-address sticky # 关闭粘性学习(自动删除已绑定的MAC)

port-security mac-address sticky # 重新启用粘性学习(可选,根据需求)

quit注意事项

- 粘性MAC默认不保存

华为交换机的粘性MAC地址默认存储在运行配置中,需手动执行save保存到启动配置。 - 静态绑定优先级更高

若需手动指定MAC,使用port-security mac-address [MAC]静态绑定(此时粘性学习失效)。 - 违规动作需明确配置

未配置protect-action时,默认动作为shutdown(关闭端口)。

扩展场景

- 同时允许多个MAC地址

设置port-security max-mac-num 5可允许最多5个设备接入。 - 混合静态与动态绑定

先静态绑定固定设备,再通过粘性学习允许临时设备接入。